El correo electrónico es la columna vertebral de la comunicación moderna. Cada día, se envían más de 300.000 millones de e-mails en todo el mundo. Sin embargo, en ese inmenso flujo de información, se esconde una de las amenazas más persistentes y peligrosas de la era digital: el Phishing.

A diferencia de un virus informático que intenta romper las defensas de tu ordenador mediante fuerza bruta o código complejo, el phishing ataca al eslabón más débil de la cadena de seguridad: el ser humano. No necesita hackear un servidor si puede convencerte de que le entregues las llaves de tu casa digital voluntariamente.

Este artículo no es solo un listado de consejos; es un manual de defensa personal digital. Analizaremos la anatomía de una estafa, la psicología que utilizan los ciberdelincuentes y las herramientas técnicas para desenmascarar cualquier intento de fraude, por sofisticado que parezca.

¿Qué es realmente el Phishing? Ingeniería Social Pura

El término Phishing (que suena como «fishing», pescar en inglés) hace referencia a la técnica de lanzar un cebo y esperar a que una víctima pique. En términos de ciberseguridad, es una forma de Ingeniería Social.

El atacante se disfraza de una entidad de confianza (tu banco, Netflix, la Agencia Tributaria o incluso tu jefe) para manipularte emocionalmente y conseguir uno de estos tres objetivos:

- Robo de Credenciales: Usuario y contraseña para acceder a cuentas bancarias, correos corporativos o redes sociales.

- Robo de Identidad: Obtener DNI, números de seguridad social o datos fiscales.

- Infección por Malware: Convencerte de descargar un archivo que instalará un Ransomware (secuestro de datos) o un Keylogger (registrador de teclas) en tu dispositivo.

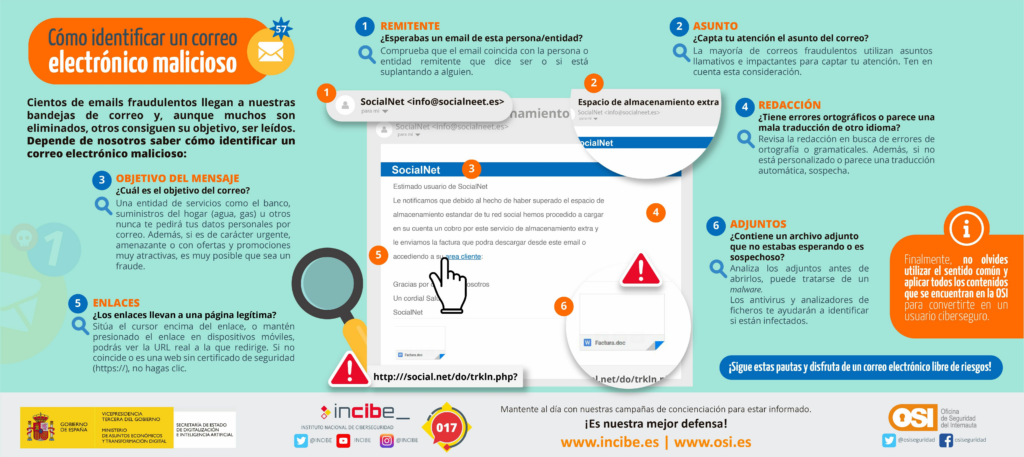

La Anatomía de un Correo Falso: Disección Forense

Para detectar un fraude, hay que aprender a leer «entre líneas» y, sobre todo, entre códigos. Los estafadores perfeccionan sus plantillas, pero casi siempre dejan rastros.

1. El Remitente: La Máscara (Spoofing)

Lo primero que miras es quién te escribe. Los atacantes usan técnicas de suplantación:

- Typosquatting: Usar dominios visualmente idénticos pero técnicamente diferentes.

- Real:

soporte@paypal.com - Falso:

soporte@paypaI.com(La ‘l’ es una ‘I’ mayúscula) osoporte@paypal-seguridad.com.

- Real:

- Display Name Spoofing: Configuran el nombre visible para que diga «Banco Santander», pero si pasas el ratón por encima o despliegas los detalles, la dirección real es

info@dominio-extraño.xyz.

2. El Asunto: El Disparador Emocional

El asunto del correo está diseñado para hackear tu cerebro reptiliano (instinto). Busca generar una reacción inmediata que anule tu pensamiento crítico.

- Miedo/Urgencia: «ACCIÓN REQUERIDA: Intento de acceso no autorizado».

- Codicia: «¡Felicidades! Has ganado un iPhone 15».

- Curiosidad: «Mira quién aparece en estas fotos…».

3. El Cuerpo del Mensaje: La Trampa

Históricamente, los correos de phishing estaban llenos de faltas de ortografía y traducciones robóticas, pero con la llegada de IAs generativas como ChatGPT, los atacantes ahora redactan correos con gramática perfecta y tono profesional. La buena ortografía ya no garantiza que un correo sea legítimo.

4. La Llamada a la Acción (CTA) y los Enlaces

El objetivo final es que hagas clic. El botón dirá «Verificar cuenta», «Cancelar pago» o «Actualizar datos».

- La prueba del cursor: Antes de hacer clic, coloca el cursor del ratón sobre el botón o enlace sin pulsar. En la esquina inferior de tu navegador aparecerá la URL real. Si el correo dice ser de Microsoft pero el enlace lleva a

wp-admin.sitio-hackeado.com/login, es una estafa.

Tipología del Fraude: No Todos los Ataques son Iguales

Los ciberdelincuentes han segmentado sus estrategias igual que lo haría un departamento de marketing.

| Tipo de Ataque | Descripción | Objetivo | Nivel de Peligrosidad |

| Bulk Phishing | Envío masivo de correos genéricos («Estimado usuario»). | Pesca de arrastre. | Medio (fácil de detectar). |

| Spear Phishing | Ataque dirigido a una persona específica. Usan tu nombre real y datos que han encontrado en LinkedIn o redes sociales. | Personalización para ganar confianza. | Alto. |

| Whaling | Dirigido a «peces gordos» (CEOs, Directores Financieros). Buscan acceso a sistemas críticos o transferencias millonarias. | Espionaje industrial o robo masivo. | Crítico. |

| Clone Phishing | Copian un correo legítimo que recibiste anteriormente, pero cambian el enlace o adjunto por uno malicioso, diciendo que es una «versión actualizada». | Engaño por familiaridad. | Muy Alto. |

| Smishing / Vishing | Phishing a través de SMS (Smishing) o llamadas de voz (Vishing). | Evadir filtros de correo. | Alto (la gente confía más en el móvil). |

Verificación Técnica Avanzada: Cómo ser un Experto

Si tus ojos no detectan nada raro pero tu instinto te dice que algo falla, utiliza estas verificaciones técnicas:

1. El Mito del Candado (HTTPS)

Hace años, si una web tenía un candado verde (HTTPS), era segura. Hoy no.

Los atacantes pueden obtener certificados SSL gratuitos para sus páginas falsas. El candado solo significa que la conexión está cifrada (nadie ve lo que envías), pero no garantiza que el receptor sea quien dice ser. Puedes estar enviando tus datos de forma cifrada y segura… directamente a un ladrón.

2. Analizar las Cabeceras (Headers)

Si usas Gmail o Outlook, puedes ver el «código fuente» del correo (opción «Mostrar original»). Busca estos términos:

- SPF (Sender Policy Framework): ¿El servidor que envió el correo está autorizado por el dominio?

- DKIM (DomainKeys Identified Mail): ¿El mensaje tiene una firma digital válida?

- DMARC: Un protocolo que usa los dos anteriores.Si ves un «FAIL» o «SOFTFAIL» en estos campos, es muy probable que el correo sea falso.

3. Herramientas de Análisis de URL

Si tienes un enlace sospechoso, no entres. Cópialo y pégalo en herramientas como VirusTotal o Google Safe Browsing. Estas webs analizarán el destino sin poner en riesgo tu equipo.

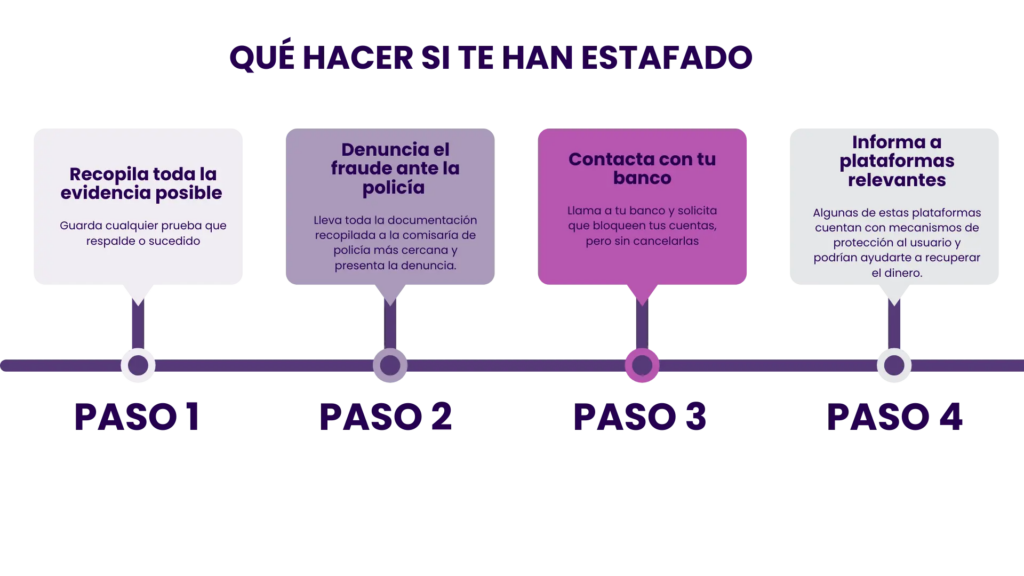

Gestión de Crisis: ¿Qué hacer si ya has caído?

Hacer clic en el enlace equivocado le puede pasar a cualquiera. La velocidad de reacción es clave para minimizar el daño. Sigue este protocolo de emergencia:

- Desconecta el dispositivo: Si descargaste un archivo, desconecta el ordenador de Internet (Wi-Fi y cable) inmediatamente para evitar que el malware se propague a otros equipos de la red o envíe tus datos.

- Cambio de Credenciales (desde otro equipo): Usa el móvil o el ordenador de un familiar para cambiar la contraseña del servicio afectado y, muy importante, la de tu correo electrónico principal.

- Contacta con la Entidad: Si diste datos bancarios, llama a tu banco para bloquear tarjetas. Si fue una cuenta corporativa, avisa al departamento de TI de tu empresa (mejor admitir el error rápido que ocultarlo y causar un desastre).

- Vigila la «Persistencia»: Los atacantes a veces no roban dinero al instante, sino que configuran reglas de reenvío en tu correo para espiarte durante meses. Revisa la configuración de tu email para asegurar que no hay reenvíos automáticos activados.

El Cortafuegos Definitivo: Prevención y Herramientas

La mejor defensa no es reaccionar, es prevenir.

- Autenticación en Dos Pasos (2FA/MFA): Esta es la medida más importante. Si un hacker roba tu contraseña pero no tiene el código que llega a tu móvil o app autenticadora, no podrá entrar. Actívalo en todo.

- Gestores de Contraseñas: Herramientas como 1Password, Bitwarden o LastPass no solo guardan claves. Tienen una función vital: detectan dominios falsos. Si guardaste tu contraseña para

amazon.com, el gestor no te ofrecerá autocompletarla enamazon-verify.com. Si el gestor no rellena la contraseña, es una alerta roja. - Sentido Común y Verificación Out-of-Band: Si recibes un correo de tu jefe pidiendo una transferencia urgente, no respondas al correo. Llama a tu jefe o escríbele por WhatsApp. Verifica por un canal diferente (fuera de banda).

Conclusión: La Desconfianza como Escudo

En el siglo XXI, ser un poco paranoico es una virtud. El phishing funciona porque explota nuestra voluntad de ser eficientes y serviciales. Los ciberdelincuentes cuentan con que actúes rápido y sin pensar.

Tu defensa más poderosa es la pausa. Tómate tres segundos antes de cada clic. Verifica la fuente. Duda de la urgencia. Al adoptar una postura de «Cero Confianza» (Zero Trust) ante las comunicaciones digitales, te conviertes en un objetivo difícil, y el atacante pasará de largo buscando una presa más fácil.

Mantente alerta, mantente seguro.

Hoy en día hay muchas de esas, por mensajes y cosas así.